La clé du monde numérique

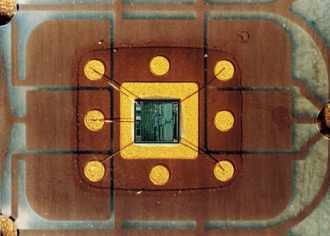

Une carte à puce en 2008

Une carte à puce a aujourd’hui un microprocesseur aussi puissant que celui d’un ordinateur de 1990, communique avec USB2.0 et sa mémoire embarquée se compte en gigaoctets. Elle peut ainsi contenir 500 fichiers MP3 ou JPEG, quelques DIVX, ou même

La clé du monde numérique

Cette carte à puce est la clé du monde numérique. Citons, par exemple, la clé d’accès à la télévision, hier dans un décodeur de salon aujourd’hui dans un mobile, la clé d’accès à des services de voix sur IP (téléphonie via Internet) avec une clé USB identique à une carte SIM permettant de retrouver le carnet d’adresses de son portable sur un ordinateur. La convergence numérique, c’est la disponibilité de tous les services sur un même outil – PC, téléphone mobile ou voiture. Déjà, un titre de transport peut être téléchargé dans la carte SIM d’un téléphone mobile. Celui-ci avec NFC (Near Field Communication) va communiquer en mode sans contact avec les terminaux de contrôle d’accès. Là encore, la carte SIM est l’identité numérique de l’abonné.

Cette carte à puce est la clé du monde numérique. Citons, par exemple, la clé d’accès à la télévision, hier dans un décodeur de salon aujourd’hui dans un mobile, la clé d’accès à des services de voix sur IP (téléphonie via Internet) avec une clé USB identique à une carte SIM permettant de retrouver le carnet d’adresses de son portable sur un ordinateur. La convergence numérique, c’est la disponibilité de tous les services sur un même outil – PC, téléphone mobile ou voiture. Déjà, un titre de transport peut être téléchargé dans la carte SIM d’un téléphone mobile. Celui-ci avec NFC (Near Field Communication) va communiquer en mode sans contact avec les terminaux de contrôle d’accès. Là encore, la carte SIM est l’identité numérique de l’abonné.

La nouvelle identité électronique

Décliner son identité et, au nom de celle-ci, se voir reconnaitre certains droits par un tiers est nécessaire dans une société organisée. L’identité est aujourd’hui électronique. Le passeport électronique embarque une carte à puce dans sa couverture. La Belgique a été le pionnier en Europe, la réglementation américaine après le 11 septembre a accéléré son adoption partout dans le monde. Le développement d’Internet a rendu plus prégnant le besoin d’identification électronique, mais a également vu émerger le vol ou l’usurpation d’identité. Aujourd’hui la plupart des identifications requises pour accéder à des cyberservices reposent sur des numéros d’identification associés à des mots de passe, avec un niveau de sécurité très insuffisant.

Le développement des services de téléphonie mobile exige une sécurité accrue

Utiliser son téléphone mobile pour des applications autres que la téléphonie, et en particulier le paiement sans contact, impose de nouvelles exigences sécuritaires.

La coexistence d’applications fournies par différentes sociétés, telles que banques, opérateurs de transports ou chaînes de magasins, demande des silos indépendants et sécurisés dans une carte SIM.

L’activation des droits aux services et la gestion des cartes SIM se font par le réseau (OTA, Over the Air), avec des plateformes sécurisées. C’est le concept de TSM » Trusted Service Management « , véritable autorité de confiance entre les opérateurs de téléphonie, les fournisseurs de services et les usagers.

Une carte à puce sous la forme d’une clé USB comme Webstick ? d’Oberthur allie les moyens cryptographiques d’une carte à puce, à la facilité d’utilisation d’une clé USB. Il suffit d’insérer cette clé dans un PC, pour ouvrir un accès sécurisé aux services de banque en ligne, par exemple, authentifiant son porteur grâce au code PIN associé ou à la reconnaissance d’une empreinte digitale. L’authentification d’une identité numérique utilise des algorithmes de cryptographie complexes comme RSA (du nom de ses trois inventeurs, en 1977, Rivest, Shamir et Adleman) ou les courbes elliptiques (ECC). Actuellement, la cryptographie ECC tend à s’imposer par ses performances bien meilleures que le RSA à mesure que la résistance cryptographique requise augmente. Le passeport biométrique de seconde génération, interopérable au niveau européen, utilisera l’ECC, sur lequel l’industrie de la carte à puce travaille depuis plus de dix ans.

REPÈRES

Oberthur est le 2e acteur mondial de l’industrie de la carte à puce, avec 5 500 collaborateurs, présents dans 40 pays.

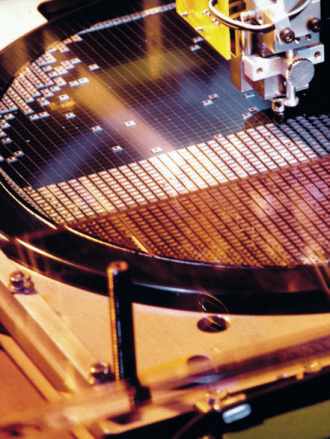

Sécuriser les communications de façon fiable et économique pour un usage par le grand public a longtemps été un défi jusqu’à l’apparition des premières cartes à puce : une partie de la mémoire d’une carte peut en effet être protégée par des mécanismes hardware très efficaces (appelés inhibiteurs). Une telle protection n’existe généralement pas pour les mémoires des ordinateurs.

Sécuriser les communications de façon fiable et économique pour un usage par le grand public a longtemps été un défi jusqu’à l’apparition des premières cartes à puce : une partie de la mémoire d’une carte peut en effet être protégée par des mécanismes hardware très efficaces (appelés inhibiteurs). Une telle protection n’existe généralement pas pour les mémoires des ordinateurs.